Qué es la identidad digital:

Se conoce como identidad digital a toda la información que hay publicada en Internet sobre una determinada persona. Son datos que pueden haber sido publicados por la propia persona y también datos que pueden haber acabado en la red por causas ajenas: los ha publicado otra persona, un periódico, un colegio, etc. Se puede obtener una gran cantidad de información de una persona realizando unas simples consultas en un buscador. Nos sorprenderíamos de lo que se puede llegar a encontrar.

Riesgos de no proteger la privacidad:

Gran parte de la información que se puede encontrar sobre nosotros en Internet la hemos compartido nosotros mismos: redes sociales, mensajería instantánea, publicaciones en blogs, foros, etc. Está claro que cuanta más información se sepa de nosotros, más fácil se lo ponemos a aquellos que quieran hacer un uso indebido de ella.

-Datos personales. El DNI o pasaporte son claros ejemplos de datos que no debemos facilitar sin más en Internet. Son datos que si caen en las manos incorrectas, pueden crearnos muchos problemas, por ejemplo, que alguien cometa fraudes suplantando nuestra identidad.

-Correo electrónico. Que nuestro correo deje de ser privado hará que comencemos a recibir cada vez mayor número de spam, mensajes con intentos de engaño (phishing), fraude, etc.

-Datos bancarios. Facilitar nuestros datos bancarios nos puede exponer a una pérdida económica. Seamos muy precavidos con las páginas web donde utilizamos estos datos para realizar compras online y nunca facilitemos este tipo de datos por correo electrónico.

-Ubicación geográfica. Publicar los lugares que solemos frecuentar proporciona información que permite que alguien malintencionado pueda localizarnos en persona o pueda conocer nuestra rutina y hábitos diarios. También permite averiguar en qué momento nos encontramos ausentes de nuestro domicilio.

-Fotografías y vídeos: Nuestras fotografías y vídeos personales contienen mucha más información de la que pensamos: ubicaciones físicas, quiénes son nuestros amigos y familiares, cuál es nuestro nivel económico, qué aspecto tiene nuestro domicilio, gustos, preferencias, etc. No dejemos al alcance de cualquiera este tipo de materiales.

Relación entre el navegador y la privacidad:

Mientras navegamos por Internet también estamos proporcionando involuntariamente mucha información. El navegador puede almacenar ciertos datos como son el historial (páginas que visitamos), las contraseñas que utilizamos para acceder a algunos servicios, los datos que introducimos en formularios, las cookies de navegación, etc. Aunque en el caso de las cookies, la legislación española impide que las páginas webs las instalen en nuestros ordenadores a menos que hayamos dado un consentimiento expreso para ello.

Servicios online, ¿Qué hacen con nuestros datos privados?:

Para registrarnos en algunos servicios de Internet, en ocasiones se nos pide diversos datos personales: nombre y apellidos, teléfono, fecha de nacimiento, correo electrónico, etc. Al proporcionar estos datos corremos un riesgo, ya que no podemos controlar con exactitud quién va a acceder a ellos ni para qué. La ley española obliga a las empresas a proteger estos datos, pero a algunas no les aplica por estar ubicadas en otros países. Por este motivo, debemos valorar antes de darnos de alta en algún servicio, qué datos nos piden y qué uso van a hacer de ellos. Para ello es importante que leamos las condiciones de uso y la política de privacidad del servicio antes de facilitar cualquiera de nuestros datos.

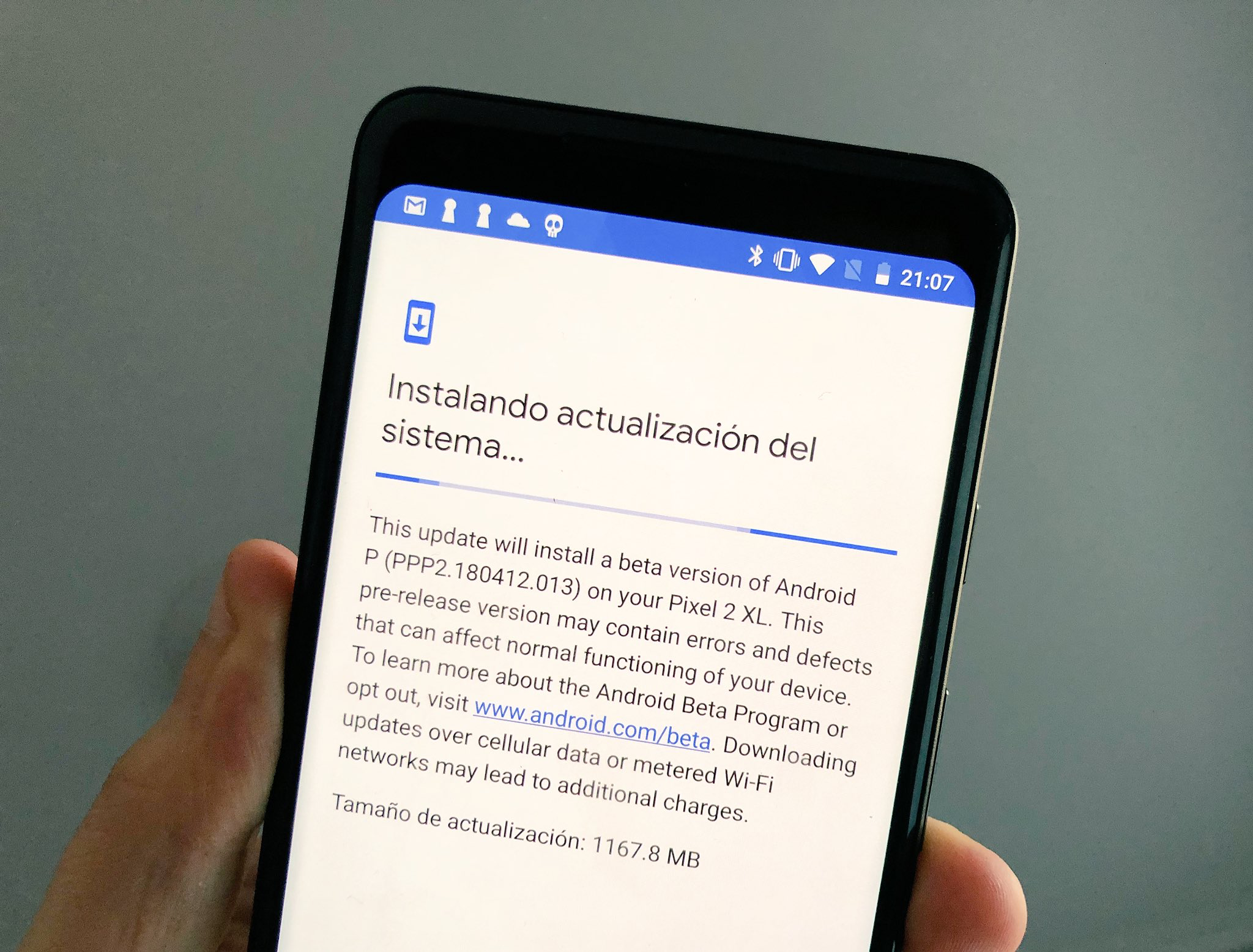

Cómo proteger los datos privados que almacenamos en dispositivos móviles:

Los dispositivos móviles como tabletas, Smartphone o portátiles almacenan gran cantidad de información privada: documentos, fotos, vídeos, correos electrónicos, contactos, acceso a redes sociales, facturas, etc. Si alguien accede a toda esta información conocerá nuestros datos privados e incluso podrá hacerse pasar por nosotros en Internet. Por este motivo es de vital importancia proteger adecuadamente toda esa información que almacenamos en ellos. Una primera barrera de seguridad que podemos implementar es el establecer modos de acceso seguros mediante contraseñas o patrones de pantalla, lo que ayudará a proteger nuestra información si el dispositivo cae en manos de un desconocido o una persona no autorizada. También una buena práctica sería cifrar toda la información con alguna herramienta, de tal forma, que solo tú podrías descifrarla y ver el contenido en claro. Finalmente, son recomendables las aplicaciones que permiten el bloqueo y el borrado de datos remoto que protegen nuestra información en caso de extravío del dispositivo.

A veces utilizamos equipos ajenos para conectarnos a Internet: locutorios, aulas de formación, hoteles, etc. Además, lugares como aeropuertos, bibliotecas, universidades, hoteles, etc. ofrecen Wifi abiertas o públicas a las que nos podemos conectar nosotros y otras muchas personas a las que no conocemos.